جدران الحماية (Firewalls) هي خطوط الدفاع الأولى في حماية الشبكات من الهجمات السيبرانية والتهديدات الخارجية. تلعب جدران الحماية دورًا حيويًا في تأمين البيانات والشبكات من الوصول غير المصرح به، مما يجعلها جزءًا أساسيًا من استراتيجيات الأمان السيبراني. في هذه المقالة، سنتناول مفهوم جدران الحماية، أنواعها، وكيفية عملها، وأهميتها في تأمين الشبكات.

جدران الحماية

ما هو جدار الحماية؟

جدار الحماية هو نظام أمني يراقب ويتحكم في حركة المرور الواردة والصادرة من الشبكة، بناءً على قواعد أمان محددة مسبقًا. يعمل جدار الحماية كحاجز بين الشبكة الداخلية الآمنة والشبكات الخارجية غير الموثوق بها مثل الإنترنت.

أهمية جدار الحماية

- حماية البيانات:

يمنع الوصول غير المصرح به إلى البيانات الحساسة. - منع الهجمات:

يكتشف ويمنع الهجمات السيبرانية مثل الفيروسات والبرامج الضارة. - تحكم الوصول:

يتيح إدارة والتحكم في من يمكنه الوصول إلى الشبكة والخدمات.

جدرا الحماية القائمة على البرامج

- التعريف:

برامج تُثبت على الخوادم أو الأجهزة لحماية الشبكة. - الأمثلة:

جدار حماية Windows، جدار حماية ZoneAlarm. - الفوائد:

سهولة التحديث والإدارة.

جدران الحماية القائمة على الأجهزة

- التعريف:

أجهزة مادية تُثبت بين الشبكة الداخلية والخارجية لتصفية حركة المرور. - الأمثلة:

Cisco ASA ، Palo Alto Networks. - الفوائد:

أداء عالي وحماية متقدمة.

جدران الحماية السحابية

- التعريف:

خدمات جدار حماية تقدم عبر السحابة لتأمين التطبيقات والخدمات السحابية. - الأمثلة:

AWS WAF، Cloudflare. - الفوائد:

حماية مرنة وقابلة للتوسع.

تصفية الحزم (Packet Filtering)

تعني فحص الحزم الفردية من البيانات وتحديد ما إذا كان يجب السماح لها بالمرور أو حظرها بناءً على القواعد المحددة. يشمل ذلك تحليل عناوين IP، المنافذ، والبروتوكولات في كل حزمة بيانات، وتطبيق سياسات الأمان المحددة لمنع الحزم غير المرغوب فيها أو المشبوهة من الوصول إلى الشبكة.

فحص الحالة (Stateful Inspection)

يعني مراقبة حالة الاتصالات النشطة واتخاذ القرارات بناءً على سياق الحزم المتبادلة. يشمل ذلك تتبع الجلسات المفتوحة، والتحقق من أن الحزم الواردة تتناسب مع تدفق الاتصالات السابق، مما يتيح لجدار الحماية توفير مستوى أعلى من الأمان من خلال فهم السياق الكامل للاتصال بدلاً من فحص كل حزمة على حدة.

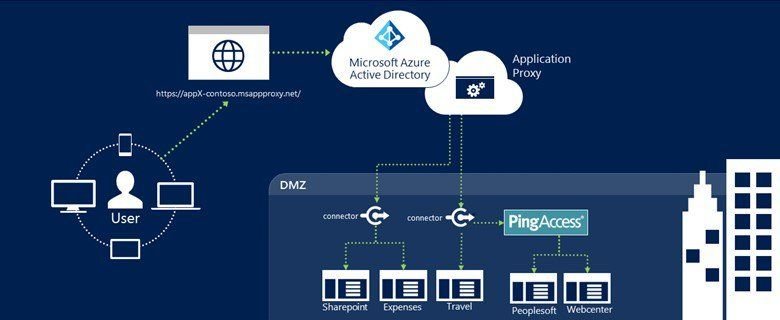

وكيل التطبيقات (Application Proxy)

يعني أنه يعمل كوسيط بين المستخدم والخدمة لتصفية المحتوى الضار.

Application Proxy

يشمل ذلك فحص الطلبات الواردة والصادرة، حجب المحتوى المشبوه أو الضار، وتقديم طبقة إضافية من الأمان لحماية الأنظمة والمستخدمين من التهديدات السيبرانية.

تحسين الأمان

يعني منع الوصول غير المصرح به واكتشاف التهديدات المحتملة. يشمل ذلك تطبيق تدابير أمان متعددة مثل جدران الحماية، أنظمة الكشف عن التسلل، والمصادقة الثنائية، لضمان حماية الأنظمة والشبكات من الهجمات الإلكترونية والمحافظة على سلامة البيانات والمعلومات الحساسة.

إدارة الوصول

تعني التحكم في من يمكنه الوصول إلى الشبكة والموارد. يشمل ذلك تحديد صلاحيات المستخدمين، تطبيق سياسات الأمان لتقييد الوصول بناءً على الأدوار أو الاحتياجات، واستخدام تقنيات مثل المصادقة والتشفير لضمان أن الوصول يتم فقط من قبل الأفراد المصرح لهم.

تسجيل المراقبة

يعني تسجيل حركة المرور والنشاطات على الشبكة للمراجعة. يشمل ذلك الاحتفاظ بسجلات مفصلة لجميع الاتصالات والأنشطة التي تتم على الشبكة، مما يتيح تحليل البيانات لاحقًا للكشف عن الأنشطة المشبوهة أو غير المصرح بها وتحسين الأمان والاستجابة للحوادث.

التحديثات المستمرة

الأداء

يعني أن جدران الحماية يمكن أن تؤثر على أداء الشبكة إذا لم تكن مصممة أو مُعدة بشكل صحيح. يشمل ذلك الحاجة إلى تكوين جدران الحماية بحيث توفر الحماية اللازمة دون التأثير السلبي على سرعة الشبكة وكفاءتها، مما يضمن تحقيق توازن بين الأمان والأداء.

التكيف مع التهديدات الجديدة

يعني التهديدات السيبرانية تتطور باستمرار، مما يتطلب تحسينات دائمة. يشمل ذلك تحديث واستحداث تقنيات أمنية جديدة بانتظام، ومراقبة الأنظمة بشكل مستمر للتعرف على التهديدات الناشئة والاستجابة لها بسرعة، لضمان حماية الأنظمة والمعلومات الرقمية بشكل فعال.

أدوات مساعدة في الاستخدام

- التعريف:

أدوات تساعد في إدارة وتكوين جدران الحماية. - الأمثلة:

SolarWinds Firewall Security Manager، AlgoSec. - الأهمية:

تحسين إدارة الأمان والكفاءة.

أنظمة كشف التسلل (IDS)

- التعريف:

أنظمة تعمل بجانب جدران الحماية لكشف الأنشطة غير العادية. - الأمثلة:

Snort، Suricata. - الأهمية:

تعزيز الأمان من خلال اكتشاف التهديدات المستمرة.

الخاتمة:

جدران الحماية تعتبر أحد الأعمدة الأساسية في تأمين الشبكات وحماية البيانات من التهديدات السيبرانية. من خلال اختيار النوع المناسب وتطبيق الإعدادات الصحيحة، يمكن للمؤسسات والأفراد تحقيق مستوى عالي من الأمان. على الرغم من التحديات، فإن فوائد استخدام جدران الحماية تجعلها أداة لا غنى عنها في استراتيجية الأمان السيبراني.