تلعب جدران الحماية دورًا حيويًا في حماية الشبكات من التهديدات الإلكترونية عن طريق مراقبة حركة المرور ومنع الوصول غير المصرح به. يُعد إعداد جدران الحماية بشكل صحيح أمرًا بالغ الأهمية لضمان أمان الشبكات والبيانات.

إعداد جدران الحماية

ما هي جدران الحماية؟

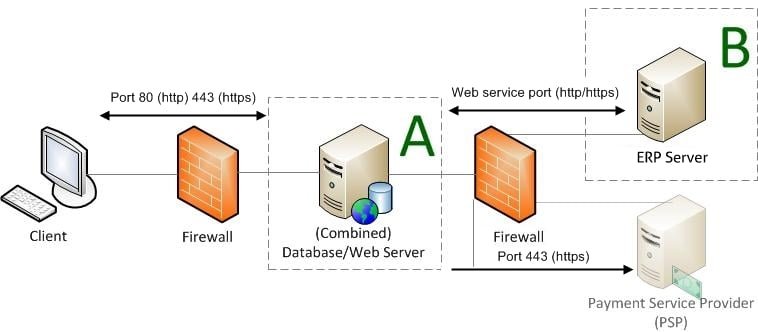

جدران الحماية (Firewalls) هي أجهزة أو برامج تستخدم لتعزيز أمان الشبكات عن طريق مراقبة وتصفية حركة البيانات الواردة والصادرة منها. تعمل جدران الحماية كحاجز بين الشبكة الداخلية الآمنة والشبكات الخارجية غير الموثوقة مثل الإنترنت. الهدف الأساسي من جدران الحماية هو منع الوصول غير المصرح به إلى الشبكة وحماية الأنظمة والمعلومات الحساسة من التهديدات الخارجية.

أهمية إعداد جدران الحماية

- منع الوصول غير المصرح به:

جدران الحماية تشكل خط الدفاع الأول ضد الهجمات الخارجية، حيث تمنع المتسللين من الوصول إلى الشبكة الداخلية والأجهزة المتصلة بها. - حماية البيانات الحساسة:

بتصفية حركة البيانات وفحصها، يمكن لجدران الحماية منع تسرب البيانات الحساسة أو الوصول غير المصرح به إلى المعلومات الهامة داخل الشبكة. - تقليل مخاطر الهجمات السيبرانية:

بإعداد قواعد صارمة لتصفية الحزم وفحص الحالة، يمكن لجدران الحماية منع مجموعة واسعة من الهجمات السيبرانية مثل الهجمات الموزعة للحرمان من الخدمة (DDoS) والهجمات القائمة على البرامج الضارة.

خطوات إعداد جدران الحماية

يتطلب اتباع خطوات محددة لضمان فعاليتها في حماية الشبكة من التهديدات. إليك الخطوات الأساسية لإعداد جدران الحماية:

- تحديد متطلبات الأمان:

- تقييم احتياجات الشبكة:

فهم نوع البيانات التي تحتاج إلى الحماية والتهديدات المحتملة. - تحديد السياسات الأمنية:

وضع سياسات تحدد ما هو مسموح وما هو محظور في حركة البيانات.

- تقييم احتياجات الشبكة:

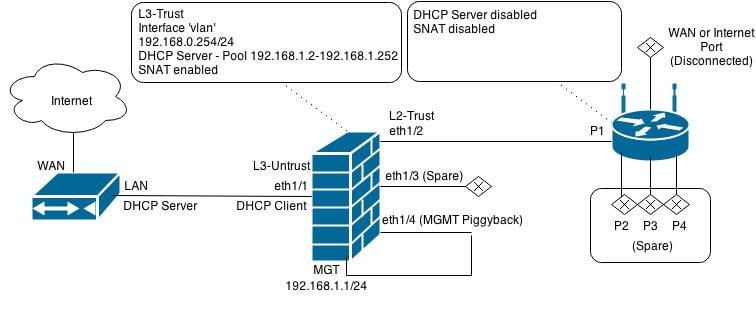

- تثبيت وتكوين جدار الحماية:

- اختيار نوع جدار الحماية:

تحديد ما إذا كان جدار الحماية سيكون ماديًا أو برمجيًا بناءً على احتياجات الشبكة. - تثبيت جدار الحماية:

اتباع الإرشادات الخاصة بتثبيت جدار الحماية المختار على الأجهزة المناسبة.

- اختيار نوع جدار الحماية:

- إعداد القواعد والسياسات:

- تكوين قواعد تصفية الحزم:

تحديد القواعد التي تحدد أي حركة بيانات مسموح بها وأيها محظورة. - إعداد فحص الحالة (Stateful Inspection):

تفعيل ميزات فحص الحالة لمراقبة الجلسات النشطة وتحديد الحركة المشروعة.

- تكوين قواعد تصفية الحزم:

- إعداد الوصول والتحكم:

- إنشاء قوائم التحكم في الوصول (ACLs):

تحديد من يمكنه الوصول إلى الشبكة وماذا يمكنه الوصول إليه بناءً على عناوين IP، المنافذ، والبروتوكولات.

- إنشاء قوائم التحكم في الوصول (ACLs):

أفضل الممارسات

لتحقيق أقصى استفادة من جدار الحماية، يمكن اتباع أفضل الممارسات التالية:

- استخدام إعدادات افتراضية قوية:

تجنب الإعدادات الافتراضية الضعيفة. - تحديث جدار الحماية بانتظام:

لضمان حماية من الثغرات الأمنية. - تدريب الموظفين:

على كيفية استخدام جدار الحماية والتعرف على التهديدات الإلكترونية.

أفضل الممارسات لإعداد جدران الحماية

الخاتمة:

يمثل خطوة حاسمة في تأمين الشبكات و حماية البيانات الحساسة من التهديدات السيبرانية. من خلال اتباع خطوات منهجية تشمل تقييم الاحتياجات، تثبيت وتكوين جدار الحماية، إعداد القواعد والسياسات، التحكم في الوصول، وتفعيل المراقبة والتسجيل، يمكن للمؤسسات تعزيز دفاعاتها الإلكترونية بشكل فعال. جدران الحماية ليست مجرد أداة تقنية، بل جزء أساسي من استراتيجية الأمن السيبراني الشاملة، التي تساهم في الحفاظ على استمرارية الأعمال، حماية المعلومات الحساسة، والامتثال للمعايير والقوانين الأمنية. باعتماد الممارسات المناسبة، يمكن للمؤسسات مواجهة التهديدات المتزايدة بثقة وأمان.