تعتبر البوابات المنطقية في أمن المعلومات (Logic Gates) واحدة من أهم اللبنات الأساسية في علم الحوسبة والإلكترونيات الرقمية. وهي تعمل كدوائر كهربائية تقوم بتنفيذ العمليات المنطقية البسيطة مثل AND و OR و NOT. تشكل هذه البوابات الأساس لعمل وحدات المعالجة المركزية (CPUs)، والذاكرة، وحتى أنظمة الاتصالات الحديثة.

أنواع البوابات المنطقية الأساسية

يوجد العديد من الأنواع المختلفة للبوابات المنطقية، وكل منها يقوم بتنفيذ عملية منطقية مختلفة. فيما يلي الأنواع الأكثر شيوعًا:

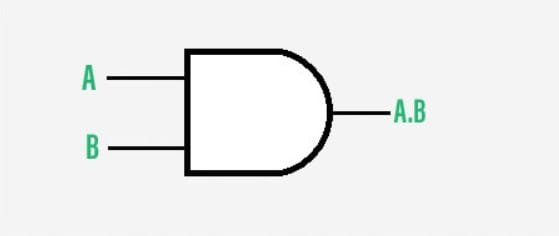

1. بوابة AND

تعمل بوابة AND على إخراج “1” إذا كانت جميع المدخلات “1”. أما إذا كان أحد المدخلات “0”، فإن الخرج يكون “0”. يمكن تمثيلها بالجدول التالي:

| المدخل A | المدخل B | الخرج |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 0 |

| 1 | 0 | 0 |

| 1 | 1 | 1 |

2. بوابة OR

تعمل بوابة OR على إخراج “1” إذا كان أحد المدخلات أو كلاهما “1”. إذا كانت جميع المدخلات “0”، فإن الخرج سيكون “0”. الجدول أدناه يوضح عمل بوابة OR:

| المدخل A | المدخل B | الخرج |

|---|---|---|

| 0 | 0 | 0 |

| 0 | 1 | 1 |

| 1 | 0 | 1 |

| 1 | 1 | 1 |

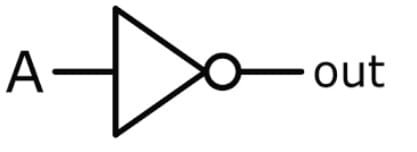

3. بوابة NOT

تعتبر بوابة NOT بوابة بسيطة تعمل على عكس قيمة المدخل. إذا كان المدخل “1”، فإن الخرج يكون “0”، والعكس صحيح.

| المدخل | الخرج |

|---|---|

| 0 | 1 |

| 1 | 0 |

بوابات منطقية متقدمة

إلى جانب البوابات الأساسية، هناك بوابات أخرى أكثر تعقيدًا تعتمد على مزيج من العمليات المنطقية الأساسية:

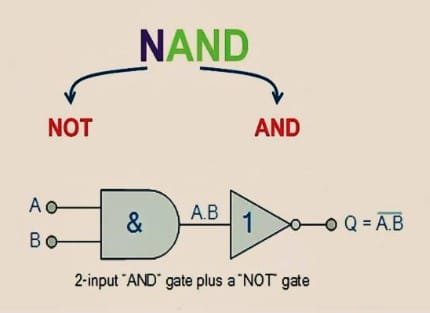

1. بوابة NAND

تعتبر بوابة NAND نسخة معكوسة من بوابة AND. إذا كانت جميع المدخلات “1”، فإن الخرج يكون “0”. أما في الحالات الأخرى، فالخرج يكون “1”.

2. بوابة NOR

تشبه بوابة NOR بوابة OR ولكن مع عكس النتيجة. إذا كانت جميع المدخلات “0”، فإن الخرج يكون “1”. أما إذا كان أي مدخل “1”، فإن الخرج سيكون “0”.

3. بوابة XOR

تُنتج بوابة XOR خرجًا “1” إذا كان أحد المدخلات “1” والآخر “0”. أما إذا كانت المدخلات متماثلة، سواءً كانت “0” أو “1”، فإن الخرج يكون “0”.

استخدامات البوابات المنطقية

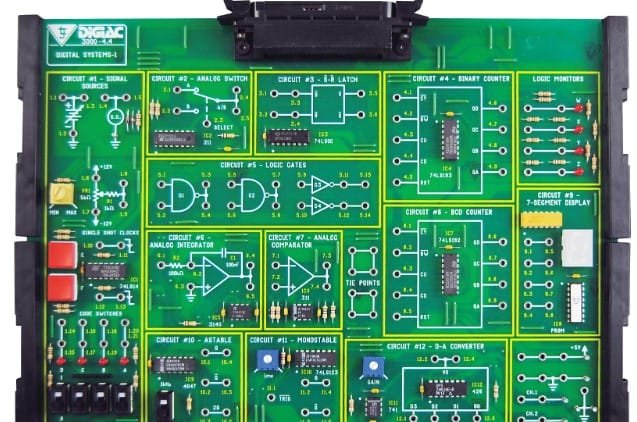

تستخدم البوابات المنطقية في العديد من التطبيقات الرقمية، ومنها:

- تصميم وحدات المعالجة المركزية (CPUs): حيث تعتمد البوابات المنطقية في تنفيذ العمليات الحسابية والمنطقية.

- الذاكرة: تُستخدم في تصميم ذاكرات الحاسوب لتخزين المعلومات ومعالجتها.

- الدوائر الرقمية: سواء في أنظمة الاتصالات أو الحوسبة أو الأنظمة المدمجة.

- تصميم الآلات الحاسبة والمنظمات التلقائية: حيث تُستخدم في تحديد القرارات بناءً على شروط منطقية معينة.

البوابات المنطقية وأساسيات أمن المعلومات

تستخدم البوابات المنطقية في تصميم الأجهزة الرقمية التي تعتبر محور أنظمة الحماية والتشفير. يمكن القول إن أمن المعلومات يعتمد بشكل أساسي على المعالجات الدقيقة والدوائر الرقمية المصممة باستخدام البوابات المنطقية لتنفيذ وظائف معقدة مرتبطة بالأمان، مثل التشفير، والتحقق من الهوية، وإدارة الوصول إلى البيانات.

1. البوابات المنطقية في التشفير

التشفير هو أحد العناصر الأساسية في أمن المعلومات، ويعتمد على تحويل البيانات إلى صيغة غير قابلة للقراءة إلا بواسطة الجهة المصرح لها. يعتمد العديد من خوارزميات التشفير على العمليات الرياضية والمنطقية التي يتم تنفيذها بواسطة البوابات المنطقية. على سبيل المثال، خوارزمية XOR هي بوابة منطقية تُستخدم بشكل واسع في أنظمة التشفير، إذ تلعب دورًا مهمًا في تشفير البيانات وتحويل النصوص المفتوحة إلى نصوص مشفرة والعكس.

2. البوابات المنطقية في توليد المفاتيح

تستخدم البوابات المنطقية أيضًا في توليد المفاتيح السرية التي تُستخدم في تشفير البيانات وفك تشفيرها. تعتبر هذه المفاتيح أساسية لضمان أن الأشخاص أو الأنظمة غير المصرح لها لا يمكنها الوصول إلى المعلومات السرية. يتم تنفيذ هذه العملية عادة من خلال دوائر منطقية تعتمد على بوابات NAND و NOR، حيث تقوم هذه الدوائر بإنشاء سلاسل عشوائية من الأرقام الثنائية التي تُستخدم كمفاتيح للتشفير.

التطبيقات العملية للبوابات المنطقية في أمن المعلومات

1. إدارة الوصول والتحقق

تستخدم البوابات المنطقية في تصميم الأنظمة التي تعتمد على إدارة الوصول، مثل نظم التحكم في الدخول الإلكتروني أو نظم الحماية للمعلومات. تعتمد هذه الأنظمة على مجموعة من المدخلات (مثل كلمات المرور أو البصمات) التي يتم معالجتها عبر بوابات منطقية للتحقق من صلاحية المستخدم والوصول إلى البيانات الحساسة.

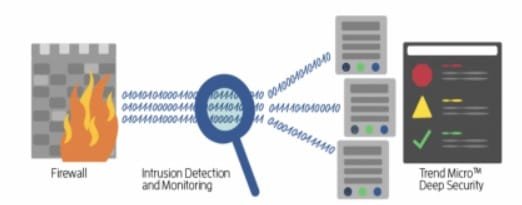

2. أنظمة الكشف عن التطفل (IDS)

تعتمد العديد من أنظمة الكشف عن التطفل (IDS) على تحليل الأنماط والبيانات المرسلة عبر الشبكات. تقوم هذه الأنظمة بتوظيف بوابات منطقية للتحقق من وجود سلوك غير طبيعي في البيانات المرسلة. يتم ذلك باستخدام بوابات مثل AND و OR لتقييم الحالات والقرارات المنطقية، مما يساعد في كشف التهديدات المحتملة واتخاذ الإجراءات اللازمة.

3. التوقيع الرقمي

التوقيع الرقمي هو تقنية تعتمد على البوابات المنطقية للتحقق من هوية المرسل والتأكد من سلامة البيانات المرسلة. يتم إنشاء التوقيعات الرقمية باستخدام خوارزميات تعتمد على العمليات المنطقية لضمان أن البيانات المرسلة لم تتعرض للتعديل أثناء نقلها.

دور البوابات المنطقية في تصميم وحدات المعالجة الآمنة

تُستخدم البوابات المنطقية في تصميم وحدات المعالجة المركزية التي تكون مسؤولة عن تنفيذ العمليات الحساسة المرتبطة بأمن المعلومات. تلعب هذه البوابات دورًا في تنفيذ تعليمات التشفير والتحقق من سلامة البيانات داخل المعالجات الرقمية. كما تعتمد هذه الوحدات على البوابات المنطقية في تحقيق عزلة البيانات بحيث لا يمكن لأي طرف غير مصرح له الوصول إلى البيانات أو التعديل عليها.

التهديدات المتعلقة بالبوابات المنطقية

على الرغم من الدور الحاسم للبوابات المنطقية في أمن المعلومات، إلا أن هناك بعض التحديات والتهديدات التي قد تؤثر على أمان هذه الأنظمة. من بين هذه التهديدات:

-

الهجمات على مستوى الأجهزة: قد يحاول المخترقون استهداف الدوائر المنطقية بشكل مباشر من خلال التلاعب بالإشارات أو التعديل على العمليات المنطقية. مثل هذه الهجمات قد تؤدي إلى تعطيل أنظمة الأمان أو تجاوز القيود الأمنية.

- الهجمات الجانبية (Side-channel attacks): تعتمد هذه الهجمات على تحليل الإشارات الكهربائية أو الزمن الذي تستغرقه الدوائر لتنفيذ العمليات المنطقية. يمكن لهذه المعلومات أن توفر للمهاجمين مفاتيح لفهم وتفكيك عمليات التشفير.

الخاتمة

تُعد البوابات المنطقية أساسًا لكل التقنيات الرقمية الحديثة، ولها دور لا يمكن إنكاره في مجال أمن المعلومات. سواء في تصميم أنظمة التشفير أو التحقق من الهوية أو إدارة الوصول، تسهم هذه البوابات في حماية البيانات وضمان أمنها. ومع تقدم التكنولوجيا وزيادة تعقيد الهجمات الإلكترونية، يصبح من الضروري تطوير البوابات المنطقية لتحمل المزيد من الضغوط الأمنية وضمان استمرارية الحماية للأجهزة والأنظمة الرقمية.