التهديدات الأمنية الشائعة وكيفية الوقاية منها أصبحت أكثر تعقيدًا وانتشارًا مع تطور التكنولوجيا والاعتماد المتزايد على الإنترنت. في هذه المقالة، سنتناول التهديدات الأمنية الشائعة وكيفية الوقاية منها حماية الأفراد والشركات لضمان أمن المعلومات واستمرارية الأعمال.

أولًا: التهديدات الأمنية الشائعة

1. البرمجيات الخبيثة (Malware)

البرمجيات الخبيثة تشمل الفيروسات، الديدان، وأحصنة طروادة التي تصيب الأجهزة بهدف تدمير البيانات أو سرقتها.

أمثلة على البرمجيات الخبيثة:

- فيروسات (Viruses): تصيب الملفات والبرامج.

- ديدان (Worms): تنتشر ذاتيًا عبر الشبكات.

- أحصنة طروادة (Trojans): تتنكر في شكل برامج مفيدة لكنها ضارة.

كيفية الوقاية:

- تثبيت برامج مكافحة الفيروسات وتحديثها بانتظام.

- تجنب تنزيل الملفات من مصادر غير موثوقة.

- تفعيل جدار الحماية (Firewall).

Activate Firewall

2. هجمات التصيد الاحتيالي (Phishing Attacks)

هجمات التصيد تستهدف سرقة بيانات المستخدمين الحساسة عبر رسائل بريد إلكتروني أو روابط وهمية.

كيفية الوقاية:

- تجنب النقر على الروابط المشبوهة.

- التحقق من عناوين البريد الإلكتروني للمرسل.

- استخدام المصادقة الثنائية (2FA).

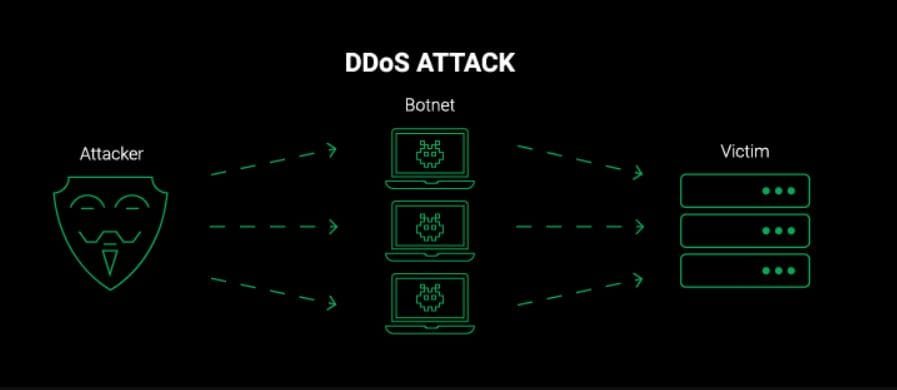

3. هجمات رفض الخدمة (DDoS Attacks)

تهدف هذه الهجمات إلى إغراق الخوادم بعدد كبير من الطلبات لإيقافها عن العمل.

كيفية الوقاية:

- استخدام خدمات الحماية السحابية ضد هجمات DDoS.

- تثبيت أنظمة اكتشاف التسلل (IDS).

- مراقبة حركة المرور على الشبكة باستمرار.

4. برامج الفدية (Ransomware)

تقوم هذه البرامج بتشفير ملفات الضحية وطلب فدية لفك التشفير.

كيفية الوقاية:

- إجراء نسخ احتياطي منتظم للبيانات.

- تحديث أنظمة التشغيل والبرامج باستمرار.

- تجنب فتح المرفقات المشبوهة في رسائل البريد الإلكتروني.

5. الهندسة الاجتماعية (Social Engineering)

يعتمد هذا النوع من الهجمات على خداع الأشخاص للكشف عن معلومات حساسة من خلال التلاعب النفسي.

كيفية الوقاية:

- التوعية الأمنية وتدريب الموظفين.

- تجنب مشاركة المعلومات الشخصية عبر الهاتف أو البريد الإلكتروني.

- التحقق من هوية المتصل قبل تقديم أي معلومات حساسة.

6. هجمات القوة الغاشمة (Brute Force Attacks)

يتم خلالها تجربة جميع التراكيب الممكنة لكلمات المرور للوصول إلى الحسابات أو الأنظمة.

كيفية الوقاية:

- استخدام كلمات مرور قوية ومعقدة.

- تفعيل المصادقة الثنائية (2FA).

- تحديد عدد محاولات تسجيل الدخول الفاشلة.

7. هجمات يوم الصفر (Zero-Day Attacks)

تستغل هذه الهجمات الثغرات الأمنية المكتشفة حديثًا قبل أن يتم إصدار تحديثات أو تصحيحات لها.

كيفية الوقاية:

- تحديث البرامج ونظام التشغيل باستمرار.

- تفعيل التحديثات التلقائية للبرمجيات.

- مراقبة المستجدات الأمنية والاستجابة السريعة للثغرات.

8. هجمات التلاعب بالبيانات (Data Breaches)

يحدث تسرب البيانات عندما يتمكن المخترقون من الوصول إلى بيانات حساسة أو سرقتها.

كيفية الوقاية:

- تشفير البيانات الحساسة في قواعد البيانات.

- استخدام جدران حماية قوية.

- تفعيل أنظمة مراقبة الأمان.

ثانيًا: أفضل الممارسات للوقاية من التهديدات الأمنية

1. تثقيف وتدريب المستخدمين

- تدريب الموظفين والأفراد على اكتشاف التهديدات الأمنية الشائعة.

2. التحديث المستمر للأنظمة والبرامج

- تثبيت التحديثات الأمنية بانتظام لتجنب الثغرات المعروفة.

3. النسخ الاحتياطي للبيانات

- إجراء نسخ احتياطي دوري للبيانات على أجهزة منفصلة أو السحابة.

4. استخدام برامج مكافحة الفيروسات وجدران الحماية

- تثبيت برامج حماية موثوقة وتحديثها باستمرار.

5. تفعيل المصادقة الثنائية (2FA)

- تفعيل المصادقة الثنائية لجميع الحسابات الحساسة.

6. مراقبة النشاط الشبكي

- استخدام أنظمة مراقبة لاكتشاف الأنشطة المشبوهة على الشبكة.

ثالثًا: الأدوات والتقنيات الأمنية المهمة

1. أدوات مكافحة الفيروسات (Antivirus Software)

- Bitdefender، Kaspersky، Norton

2. أدوات التشفير (Encryption Tools)

- VeraCrypt، BitLocker

3. أنظمة إدارة كلمات المرور (Password Managers)

- LastPass، 1Password، KeePass

4. خدمات الحماية السحابية (Cloud Security Services)

- Cloudflare، AWS Security

خاتمة

التهديدات الأمنية الشائعة وكيفية الوقاية منها، مما يتطلب من الأفراد والشركات أن يكونوا مستعدين للتعامل مع هذه التهديدات من خلال تنفيذ أفضل الممارسات الأمنية، واستخدام الأدوات التقنية المناسبة، والتثقيف المستمر حول المخاطر الأمنية المتجددة.