بروتوكولات الشبكات (Network Protocols) هي مجموعة من القواعد والمعايير التي تُحدد كيفية تبادل البيانات بين الأجهزة المتصلة في الشبكات. تضمن هذه البروتوكولات أن يتم الاتصال بشكل منظم وآمن وفعال. في هذه المقالة، سنتعرف على مفهوم بروتوكولات الشبكات، أنواعها، وكيفية عملها في توفير اتصال متكامل عبر الإنترنت والشبكات المحلية.

أولًا: ما هي بروتوكولات الشبكات؟

بروتوكولات الشبكات هي قواعد وإجراءات تحدد كيفية إرسال البيانات واستقبالها بين الأجهزة المتصلة بشبكة. تعمل هذه البروتوكولات على تنسيق الاتصال بين الأجهزة المختلفة، بما في ذلك الحواسيب، الخوادم، وأجهزة التوجيه، مما يتيح تبادل البيانات بشكل فعال وآمن.

ثانيًا: أهمية بروتوكولات الشبكات

- تنظيم الاتصالات: تنظم عمليات تبادل البيانات بين الأجهزة المختلفة.

- توافق الأجهزة: تتيح التوافق بين أجهزة مختلفة من حيث الشركات المصنعة وأنظمة التشغيل.

- الأمان: تضمن حماية البيانات من خلال بروتوكولات التشفير والمصادقة.

- إدارة البيانات: تساعد في تحديد مسارات البيانات وتنظيم تدفقها عبر الشبكة.

- التواصل العالمي: تتيح الربط بين شبكات متعددة في جميع أنحاء العالم.

ثالثًا: أنواع بروتوكولات الشبكات الأساسية

1. بروتوكولات نقل البيانات (Data Transfer Protocols)

أ. بروتوكول التحكم في الإرسال (TCP – Transmission Control Protocol):

- الوصف: يضمن نقل البيانات بشكل موثوق وآمن عبر الشبكة.

- الميزات:

- يضمن تسليم البيانات بشكل صحيح.

- يعيد إرسال الحزم المفقودة تلقائيًا.

- الاستخدامات:

- تصفح الويب.

- إرسال البريد الإلكتروني.

ب. بروتوكول حزم بيانات المستخدم (UDP – User Datagram Protocol):

- الوصف: بروتوكول نقل سريع ولكنه غير موثوق، حيث لا يضمن تسليم البيانات.

- الميزات:

- منخفض التأخير وزمن الاستجابة.

- لا يتطلب تأكيدًا لاستلام الحزم.

- الاستخدامات:

- تطبيقات البث المباشر.

- ألعاب الإنترنت.

2. بروتوكولات الإنترنت (Internet Protocols)

أ. بروتوكول الإنترنت (IP – Internet Protocol):

- الوصف: يحدد كيفية تقسيم البيانات إلى حزم وإرسالها عبر الشبكة.

- الإصدارات:

- IPv4: الإصدار الأقدم، يدعم 4.3 مليار عنوان IP.

- IPv6: الإصدار الأحدث، يدعم عددًا هائلًا من العناوين.

ب. بروتوكول حجز العناوين الديناميكي (DHCP – Dynamic Host Configuration Protocol):

- الوصف: يخصص تلقائيًا عناوين IP للأجهزة المتصلة بالشبكة.

- الميزات:

- إدارة العناوين تلقائيًا.

- تسهيل اتصال الأجهزة الجديدة بالشبكة.

3. بروتوكولات الوصول إلى الشبكة (Network Access Protocols)

أ. بروتوكول التحكم في الوصول إلى الوسائط (MAC – Media Access Control):

- الوصف: يُحدد كيفية التحكم في الوصول إلى وسائط الشبكة المادية.

- الاستخدامات:

- إدارة عناوين MAC للأجهزة المتصلة بالشبكة.

ب. بروتوكول الإيثرنت (Ethernet):

- الوصف: يحدد كيفية نقل البيانات عبر الكابلات في الشبكات السلكية.

- الميزات:

- سرعات نقل عالية.

- موثوقية كبيرة في نقل البيانات.

4. بروتوكولات التوجيه (Routing Protocols)

أ. بروتوكول التوجيه الداخلي (IGRP – Interior Gateway Routing Protocol):

- الوصف: يُستخدم داخل الشبكات لتحديد أفضل مسار للبيانات.

ب. بروتوكول بوابة الحدود (BGP – Border Gateway Protocol):

- الوصف: يُستخدم في توجيه البيانات بين شبكات الإنترنت المختلفة.

- الاستخدامات:

- ربط الشبكات المختلفة على مستوى الإنترنت.

5. بروتوكولات الأمان (Security Protocols)

أ. بروتوكول طبقة المقابس الآمنة (SSL – Secure Sockets Layer):

- الوصف: يتيح تأمين الاتصال المشفر عبر الإنترنت.

- الاستخدامات:

- مواقع التجارة الإلكترونية.

- الخدمات المصرفية عبر الإنترنت.

ب. بروتوكول أمان الشبكات اللاسلكية (WPA – Wi-Fi Protected Access):

- الوصف: يتيح تأمين الاتصال اللاسلكي وتشفير البيانات المرسلة عبر الشبكات اللاسلكية.

- الاستخدامات:

- الشبكات المنزلية والمكتبية اللاسلكية.

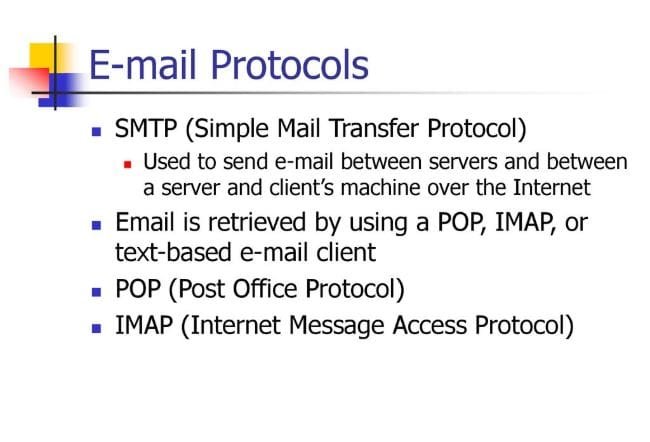

6. بروتوكولات البريد الإلكتروني (Email Protocols)

أ. بروتوكول إرسال البريد البسيط (SMTP – Simple Mail Transfer Protocol):

- الوصف: يُستخدم لإرسال البريد الإلكتروني عبر الإنترنت.

ب. بروتوكول الوصول إلى البريد (IMAP – Internet Message Access Protocol):

- الوصف: يتيح الوصول إلى رسائل البريد الإلكتروني المخزنة على الخوادم.

ج. بروتوكول مكتب البريد (POP3 – Post Office Protocol):

- الوصف: يُستخدم لتنزيل رسائل البريد الإلكتروني من الخوادم إلى الأجهزة المحلية.

رابعًا: كيفية عمل بروتوكولات الشبكات

- إعداد الاتصال: تحديد طريقة الاتصال بين الأجهزة باستخدام البروتوكول المناسب.

- تجزئة البيانات: تقسيم البيانات إلى حزم صغيرة.

- توجيه البيانات: تحديد أفضل مسار لنقل البيانات عبر الشبكة.

- إرسال واستقبال البيانات: إرسال الحزم واستلامها حسب القواعد المحددة في البروتوكول.

- التأكد من تسليم البيانات: استخدام بروتوكولات مثل TCP لضمان الوصول الصحيح للحزم.

خامسًا: فوائد بروتوكولات الشبكات

- توفير التوافق: تتيح للأجهزة المختلفة العمل معًا بسهولة.

- إدارة البيانات: تُنظم إرسال البيانات وتوزيعها بكفاءة.

- الأمان: حماية البيانات من الوصول غير المصرح به.

- الاستقرار: ضمان استمرار الاتصال دون انقطاع.

- المرونة: تسهيل تطوير شبكات جديدة أو تحديث الشبكات الحالية.

سادسًا: تحديات بروتوكولات الشبكات

- التعقيد: إدارة الشبكات الكبيرة قد يكون معقدًا للغاية.

- الأمان: الهجمات السيبرانية تستهدف بروتوكولات الشبكة الضعيفة.

- التحديثات المستمرة: البروتوكولات تتطلب تحديثات دورية لتظل فعالة وآمنة.

- التكلفة: إدارة وصيانة البروتوكولات في المؤسسات الكبيرة تتطلب استثمارات كبيرة.

خاتمة

بروتوكولات الشبكات هي العمود الفقري للاتصالات عبر الإنترنت والشبكات المحلية. من خلال تنظيم وتنسيق الاتصال بين الأجهزة، تتيح هذه البروتوكولات تبادل البيانات بطريقة آمنة وموثوقة، مما يسهم في تحسين أداء الأنظمة والشبكات في العالم الرقمي.